【実験】ネットワーク盗聴器発見調査システム

ネットワーク盗聴とは?

「ネットワーク盗聴」や「通信盗聴」と言うと、なんだか「いかがわしい」というイメージを持たれるかと思いますが、実は、その盗聴技術はコンピュータ分野において昔から広く一般的に「正当な目的」のために活用されてきものです。

例えば、IT システムの管理者や通信インフラの技術者がネットワーク設備の保守点検に用いたり、ソフトウェアやハードウェアの開発者が動作確認やデバッグのために用いたりしています。

そのような正当な目的のときは「盗聴」や「盗聴器」などとは言わずに、次のような用語が使用されます。

◆パケットキャプチャ

◆LAN アナライザ

◆プロトコル解析

これらの技術を悪用して、「他人の通信を覗き見しよう」という者も多くいまして、そのような悪意の目的のときには、ネットワーク盗聴、通信盗聴、スニッファ、スニッフィングなどと言われます。

このように言い方は色々ありますが意味はどれもだいたい同じで、通信内容を監視・観察するための装置や、その行為のことを指しています。

実験の概要

ネットワーク盗聴器を発見する調査方法として広く知られている「ARP反応観測法」に基づき、調査用のシステムを新たに開発し、その有効性を検証するため模擬環境における実験をおこないました。

ARP反応観測法の説明は当ページ後半で図を用いて説明しますが、ざっくり言うと、「検査用の特殊なARPを発信して、各機器の反応を見る。」というものです。

通常は何も反応が無いはずのところ、もし反応があった場合はその機器が盗聴器として稼働している疑いが強い、という調査です。

ちなみにARP反応観測法という言葉は私が勝手に作ったものです。

色々な文献を読み漁ったのですが、この技術の名前が見つからなかったので・・・

用意したもの

1,調査システム

① 検査装置(Linux端末)

② 調査サーバ(Linuxサーバ)

2,模擬環境

① Wi-Fiルータ(APとして使用)

② スイッチングハブ

③ PC-A(被害機器)

④ PC-B(盗聴器)

模擬環境は小規模な店舗やオフィスを想定し、大手通販や家電量販店で買える安価な家庭用製品を用意しました。

なお写真にはありませんが、実験ではインターネット回線も使用するのでゲートウェイ機器も使用します。

ゲートウェイ機器にハブまたはWi-Fiルータが繋がり、そこにPC等の端末が繋がるというのが小規模店舗やオフィスにおける典型的なネットワーク構成ですので、それを模した環境にしております。

盗聴実験

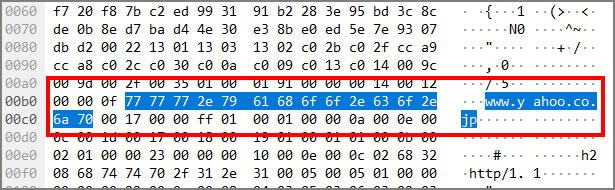

上の写真は、PC-A(被害PC)がネット閲覧したときの通信を、PC-B(盗聴器)が傍受したときのものです。

写真の赤線部分が示す通り、Yahoo! を閲覧している様子を盗聴できています。

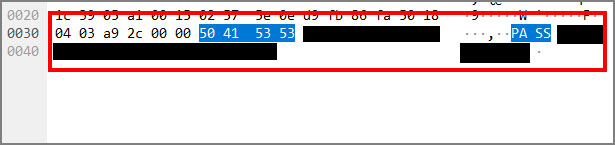

上の写真は、PC-A(被害PC)がサーバーと通信したときのものです。

赤線部分が示す通り、サーバーのログインパスワードを盗聴できました。(黒塗りでマスク処理しております)

2022年現在では、ログインなどの認証処理のときには「通信の暗号化」がおこなわれて安全性を確保するのが当たり前となっているのですが、しかしちょっと古いシステムの場合ですと暗号化されずに平文で処理されるケースがまだまだあります。

平文通信から暗号化への切り替え時期は、2010年頃から2016年頃にかけて“徐々に切り替わっていった” という流れでした。

大企業などは切り替えが早かったので2010年頃には既に暗号化技術が導入されているのが当たり前でしたが、しかしほとんどの中小企業では平文通信が標準的だったと記憶しています。

その状況が少しずつ変わったきっかけは、Google社の影響によるところが大きいかもしれません。

◆2014年頃に、暗号通信のシステムを“優位に評価”するよう評価基準が変更された。

◆2016年頃に、平文通信のシステムの“評価を下げる”よう評価基準が変更された。

上記はWeb 系に限った話ですが、しかしWeb という身近なもので暗号通信が標準化されていった流れから、中小企業においても暗号通信の必要性を知るようになり、徐々に切り替わっていったという流れなのだと思います。

そして現在では暗号通信が標準的となりました。

しかしそのような状況においても、次のような理由から平文通信のままでいる企業等も多くあります。

◆知らなかった。または暗号化への理解が足りない。

◆システム改修や再構築の予算がない。

◆いままで大きな問題が起こらなかったから、今のシステムを壊れるまで使い続ける。

私の実体験にもとづく感覚的な話ですが、特に、「WAN 側は暗号化されているけれど、LAN 内は暗号化されていない」というシステムをいまだによく見かけますし、そのような古いシステムを使い続けると上の写真の例のように、ネットワーク盗聴で通信内容やパスワードが盗まれるリスクがあるのです。

このような理由から2016年以前に導入したシステムや、導入後に大規模改修などをおこなっていない場合などでは、平文通信となる経路がまだ残っている可能性がありますので、できれば念のため点検したほうが良いかと思います。

盗聴器発見の実験

ARP反応観測法による盗聴器発見調査では、特殊なARPパケットを大量に発信して盗聴器をスキャンします。

通常の端末(PCやスマホ)にはそのような処理をおこなう機能は無いので、「パケットジェネレータ」というハードウェアを用いることとなります。

ただし本格的なパケットジェネレータは非常に高額な製品であり、私は所有していないので、その代用品としてパソコンを改造してジェネレータの機能を実装することとしました。

改造と言ってもハンダ作業などは不要で、ソフト面での開発だけで実現できます。

上の写真は手のひらサイズの小型PCですが、これに限らず一般的なノートPCでも実装できることを確認済みです。

具体的には次のように改造しました。

① Linuxをインストールする。

② 任意のパケットを組み立てるソフトウェアをインストールする。

③ シェルスクリプトやプログラムなどで、パケットを任意のタイミングで大量発信する機能を作る。

④ シェルスクリプトやプログラムなどで、ARPリプライを受信および記録する機能を作る。

⑤ 収集したデータをサーバにアップロードする機能を作る。

いちおうWindowsでもジェネレータ機能は実現可であることを、実験済み&確認済みなのですが、この手の用途ではLinuxの方が適していると思います。

理由は色々ありますが、「Windowsアップデート」とか「勝手に再起動」と言えばほとんどの方にお察し頂けるかと思います。

また何より、Linuxの方がこの手の開発は楽ちんですし。

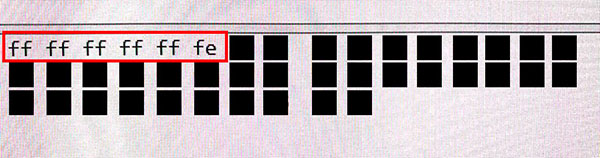

検査用の特殊なARPパケットとは、上の写真の赤線部分が示す「ff:ff:ff:ff:ff:fe」という値のように、通常は発生し得ない特殊な値を持たせたARPパケットとなります。

このパケットが盗聴器に到達すると、盗聴器は「ARPリプライ」という種類のパケットを検査装置に返すこととなります。

その反応を観測して盗聴器を発見するのがARP反応観測法です。

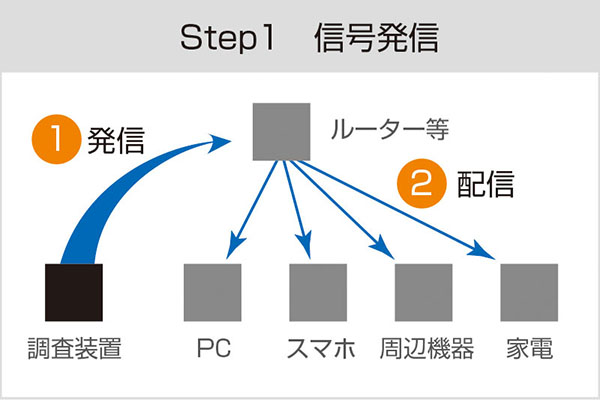

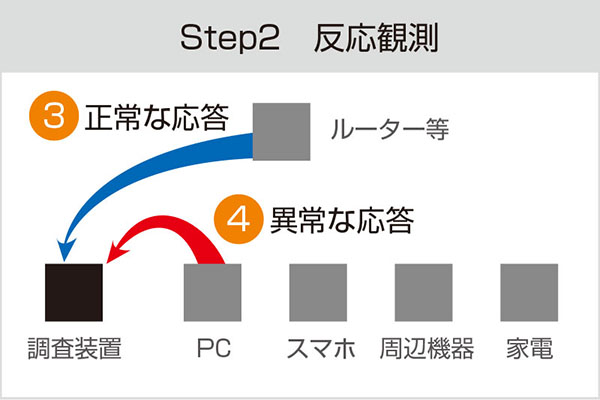

説明が文章だけだと分かりにくいと思いますので、下で図を用いて説明します。

通常、検査用パケットに対する反応は、ルーター等ネットワーク機器のみとなります。(上図③)

もしそれ以外の機器から反応(上図④)がある場合には、当該機器が「盗聴器」であるか、または設定改ざん等により「盗聴器化された」という可能性があります。

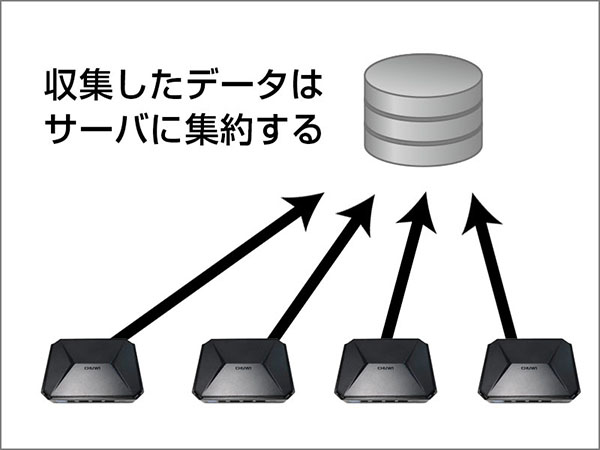

検査装置で収集した反応観測のデータは、調査サーバに集約・蓄積されます。

分かりやすいようにイメージを言いますと、本体はサーバで、検査装置はセンサー というような役割になっています。

今回の実験では小規模な店舗などを想定した模擬環境でおこなっておりますので、センサーは1個だけで足りますが、中規模以上の施設の場合、例えばビル内のフロアー毎にLAN のセグメントが区切られているような場合には、複数のセンサーを設置して調査にあたることとなるため、データをサーバで集中管理する必要があります。

またこのような仕組みにすれば、遠隔地の施設をまとめてリモート調査することが可能です。

例えば複数の店舗を同時調査するとか、本社と営業所を同時調査するなど。

つまりスケーラビリティのための仕組みです。

センサーの数を調整することで、小規模案件から大規模案件にも対応できるようにしています。

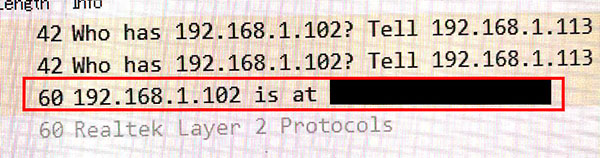

上の写真は、盗聴器が返してきた「ARPリプライ」です。

写真の赤線部分に、盗聴器のMACアドレス(機器固有の識別情報)が書かれてあります。

このMACアドレスが分かれば盗聴器を特定することができます。

当調査システムによる作業はここまでです。

あとは物理的に探索してこのMACアドレスの機器を探すこととなりますので、現地でご使用されている機器を依頼者に目視点検して頂くこととなります。

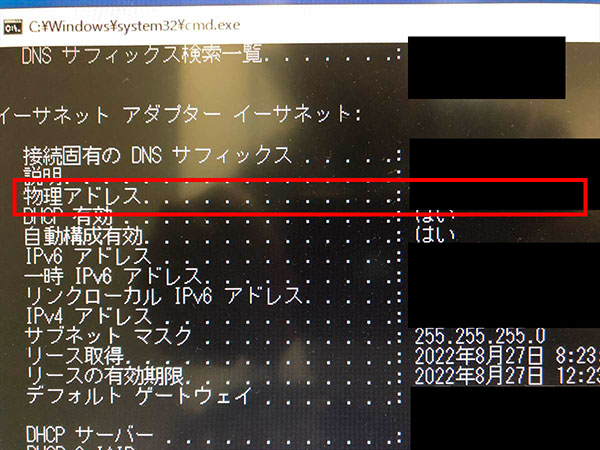

上の写真は、PC-B のNIC のMACアドレスを表示させた画面です。

これで、このPC-B が盗聴器となっていることが確定的に判明しました。

実験結果

ARP反応観測法によってネットワーク盗聴器を発見するやり方は10年以上前から知られている方法ですが、現在でも有効に実施できることを確認できました。

またセンサー側でデータ収集してサーバー側で解析するという仕組みも有効であり、かつ案件規模に合わせてスケーラブルな対応が可能ということを確認できました。

スケーラブルなシステムは、調査費用の抑制の効果があります。

小規模な案件では少数のセンサーで済みます。

大規模な案件はセンサーの数を増やせば良いです。

以上のことから、個人事業の小さなお店の案件から多店舗展開する大企業の案件まで、様々な需要に対応できる調査サービスの提供が実現できそうだと確認できました。

閉じる

閉じる